統合ID:Splunk Cloud PlatformとSplunk Observability Cloud 🔗

Splunk Cloud Platformは、Splunk Observability Cloudとの統合IDを提供します。

統合IDとは 🔗

統合IDとは、Splunk Cloud PlatformおよびSplunk Observability Cloudのインテグレーションです。ユーザーは、Splunk Cloud Platformの認証情報を使用してSSOでSplunk Observability Cloudにログインすることで、単一のIDの使用によって両方のプラットフォームにアクセスできます。Splunk Cloud Platformは、IDプロバイダー(IdP)として機能します。OktaなどのサードパーティのIDプロバイダーを使用することもできますが、その場合、統合されたエクスペリエンスの利点は失われます。統合IDのメリット を参照してください。

Splunk Cloud PlatformとSplunk Observability Cloudのインスタンスを統合し、統合IDを有効にすると、管理者はすべてのユーザーをSplunk Cloud Platformの一か所で設定できます。Splunk Cloud Platformの管理者は、両プラットフォームのユーザーとデータアクセス権限をそれぞれの製品で区別して制御します。詳細は、Splunk Observability Cloudでユーザーを作成および管理する を参照してください。Splunk Cloud Platformのユーザーロールと権限については、ロールベースのユーザーアクセスの設定について を参照してください。この統合により、Splunk Cloud Platformでインデックス化されたデータへのアクセス権限は、管理費用なしでSplunk Observability Cloudアプリケーションに拡張されます。詳細は ユーザープロビジョニング を参照してください。

シングルサインオン(SSO)と統合IDのメリットを利用できるユーザー 🔗

Splunk Cloud PlatformとSplunk Observability Cloudの両方をお持ちのすべてのお客様は、統合IDにアクセスできます。ユーザーは、Splunk Cloud Platformのバージョン9.x以降を使用している必要があります。ご利用のSplunk Cloud PlatformインスタンスのAWSリージョンは、以下の表に示すSplunk Observability Cloudインスタンスのレルムに対してマッピングする必要があります:

Splunk Observability Cloudのレルム |

AWSのリージョン |

|---|---|

us0 |

AWS米国東部バージニア(us-east-1) |

us1 |

AWS米国西部オレゴン(us-west-2) |

eu0 |

AWS欧州ダブリン(eu-west-1) |

eu1 |

AWS欧州フランクフルト(eu-central-1) |

eu2 |

AWS欧州ロンドン(eu-west-2) |

au0 |

AWSアジア太平洋シドニー(ap-southeast-2) |

jp0 |

AWSアジア太平洋東京(ap-northeast-1) |

注釈

統合IDは、GovCloudまたはGCPのリージョンではサポートされません。

統合IDのメリット 🔗

Splunk Cloud PlatformとSplunk Observability Cloudの統合を完了した組織には、次のようなメリットを実感していただけます。

エンドユーザーは、Splunk Cloud PlatformをIDプロバイダー(IdP)として使用してシングルサインオン(SSO)でSplunk Observability Cloudにアクセスできます。

Splunk Cloud Platformの管理者は、Splunk Cloud Platformで設定したSSOのSAML設定をSplunk Observability Cloudアプリケーションに拡張できます。

ユーザーは、Splunk Observability Cloudアプリケーションを使用する際に、Splunk Cloud Platformでの自分のロールの権限でアクセス可能なSplunk Cloud Platformのインデックス内のすべてのデータにアクセスできます。

ユーザーは、Splunk Cloud PlatformのSSOで一度ログインすれば、Splunk Cloud PlatformとSplunk Observability Cloud間でデータやダッシュボードをシームレスに操作できます。

注釈

Splunk Cloud Platform以外のサードパーティのIDプロバイダーを使用することもできますが、統合されたエクスペリエンスの利点は失われます。

統合IDの設定方法 🔗

1つのSplunk Observability CloudインスタンスとペアリングできるSplunk Cloud Platformインスタンスは、一度に1つのみです。単一のSplunk Cloud PlatformサーチヘッドとペアリングできるSplunk Observability Cloudの組織は1つのみです。Splunk Observability Cloudの組織を複数お持ちのお客様は、選択したSplunk Cloud Platformインスタンスとペアリングする組織を1つ選択する必要があります。

前提条件 🔗

ペアリングするSplunk Cloud PlatformおよびSplunk Observability Cloudのインスタンスの管理者である必要があります。

Splunk Observability Cloudを新しくご利用になるお客様の統合IDの設定方法 🔗

Splunk Cloud Platformをご利用のお客様でSplunk Observability Cloudの購入を希望される場合は、統合IDを設定するために以下の操作を行う必要があります:

Splunkの営業担当者にSplunk Observability Cloudの購入またはトライアルの開始を希望する旨を伝えてください。営業担当者が、Splunk Cloud Platformインスタンスに統合済みのSplunk Observability Cloudのトライアルを開始させます。

トークン認証をオンにして、Splunk Observability CloudがSplunk Cloud Platformのログを表示できるようにします。方法については トークン認証の有効化/無効化 を参照してください。

Splunk Observability Cloudを既にご利用いただいているお客様の統合IDの設定方法 🔗

Splunk Observability CloudとSplunk Cloud Platformの組織をペアリングするための方法は2つあります。コマンドラインインターフェイスでAdmin Config Services(ACS)コマンドを使用するか、APIエンドポイントを使用します。以下の手順は、これらの両方法をカバーしています。まだACSコマンドラインツールをインストールしていないが使用を希望する、という場合は、ACS CLIを使用したSplunk Cloud Platformの管理 を参照してください。

既にSplunk Cloud PlatformアカウントとSplunk Observability Cloudアカウントをお持ちの場合は、以下の手順で統合IDを設定します:

トークン認証をオンにして、Splunk Observability CloudがSplunk Cloud Platformのログを表示できるようにします。方法については トークン認証の有効化/無効化 を参照してください。

Splunk Observability CloudアカウントからユーザーAPIアクセストークン(セッショントークン)を取得します。方法については、Splunk Observability Cloudを使用したユーザー APIアクセストークンの取得と管理 を参照してください。

注釈

APIトークンには、

adminの権限が必要です。Splunk Observability CloudとSplunk Cloud Platformの組織のペアリング:

コマンドラインインターフェイスを使用してペアリングする場合は、以下のAdmin Config Services(ACS)コマンドを入力します:

acs observability pair --o11y-access-token "<enter-o11y-access-token>"

上記の例の

<enter-o11y-access-token>を、前のステップでSplunk Observability Cloudから取得したユーザーAPIアクセストークンに置き換えます。APIエンドポイントを使用してペアリングする場合は、以下の情報を収集して、curlコマンドを実行します:

Splunk Cloud Platformの管理者APIアクセストークン(adminユーザーで新しい認証トークンを作成します。「 Splunk Webを使用して認証トークンを作成する 」を参照してください。)

O11y APIアクセストークン(上記のステップ2で取得したもの)

Splunk Cloud Platformのインスタンス名(Splunk Cloudスタックのカスタムサブドメイン)

curlコマンドを実行します:

curl -X POST 'https://admin.splunk.com/<enter-stack-name>/adminconfig/v2/observability/sso-pairing' \ -H "Content-Type: application/json" \ -H "Authorization: Bearer <enter-splunk-admin-api-token>" \ -H "o11y-access-token: <enter-o11y-api-token>"

コマンドラインインターフェイスを使った場合でも、APIエンドポイントを使った場合でも、ペアリングコマンドによってペアリングIDが返されます:

"id": "<pairing-id>"

このペアリングIDを使用して、ペアリングの現在のステータスを取得できます。

コマンドラインインターフェイスを使用してステータスを取得するには、以下のACSコマンドを実行します。ペアリングIDとアクセストークンは自分の値に置き換えます:

acs observability pairing-status-by-id --pairing-id "<enter-pairing-id>" --o11y-access-token "<enter-o11y-access-token>"

APIエンドポイントを使用してステータスを取得するには、ステップ3bで取得したデータを使って以下のcurlコマンドを実行します:

curl -X GET 'https://admin.splunk.com/<enter-stack-name>/adminconfig/v2/observability/sso-pairing/<enter-pairing-id>' \ -H "Content-Type: application/json" \ -H "Authorization: Bearer <enter-splunk-admin-api-token>" \ -H "o11y-access-token: <enter-o11y-api-token>"

システムによって、ペアリングが成功したかどうかを示すステータスメッセージが返されます。このステータスは、SUCCESS、FAILED、またはIN_PROGRESSです。

"pairingId": "<pairing-id>" "status": "SUCCESS"

ユーザーには、Splunk Cloud PlatformのSSOを介した新しい認証方法を使用してSplunk Observability Cloudへのログインを認証するように伝えるメールが届きます。ユーザーは以前のログイン方法を引き続き使用できることに注意してください。すべてのユーザーにSplunk Cloud PlatformのSSOによる認証を強制したい場合は、Splunkカスタマーサポートに連絡してローカルログインを無効にするように依頼してください。サードパーティのIDプロバイダー経由のログインを無効にするには、Splunk Observability Cloudの データ管理 > 利用可能なインテグレーション に移動し、適切なインテグレーション(例:Okta)を選択し、無効にする を選択します。

ユーザープロビジョニング 🔗

統合IDのメリットを利用するには、すべてのユーザーは、o11y_access ロールの付与されたSplunk Cloud Platformユーザーアカウントを持っている必要があります。

組織がSSO(シングルサインオン)にOktaを使用している場合、o11y_access ロールはOktaグループにマッピングされます。Oktaの管理者は、o11y_access ロールをOktaグループに追加して認証プロセスを完了させる必要があります。Oktaの管理者が不在の場合は、Splunkサポートに連絡してローカル認証を有効にするように依頼してください。

既存のSplunk Cloud Platformユーザー 🔗

Splunk Cloud Platformで、カスタムロール o11y_access を作成し、Splunk Observability Cloudへのアクセスを許可するすべてのユーザーに割り当てます。Splunk Cloud Platformのロールの詳細については、Splunk Webでロールを作成および管理する を参照してください。Add or edit a role セクションの指示にのみ従ってください。ロールに機能やインデックスを割り当てる必要はないことに注意してください。

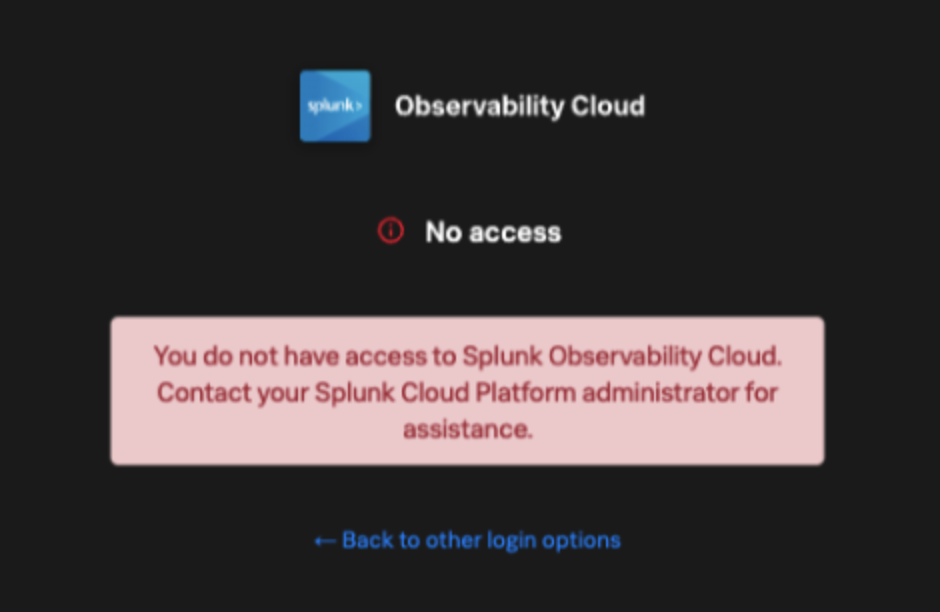

注釈

カスタムロール o11y_access の作成と割り当てを実行しないと、ユーザーがSplunk Observability Cloudにログインしようとした際に次のエラーメッセージが表示されます:「Splunk Observability Cloudへのアクセス権がありません。Splunk Cloud Platformの管理者に連絡してサポートを依頼してください。」

そのユーザーがSplunk Observability Cloud内に存在しない場合、インテグレーションが自動的にSplunk Observability Cloud内にユーザーを作成し、Splunk Cloud Platformのロールを以下のSplunk Observability Cloudのロールにマッピングします:

Splunk Cloud Platformでのロール |

Splunk Observability Cloudでのロール |

|---|---|

sc_admin |

admin |

power、can_delete |

power |

user |

power |

マッピングプロセスはシステムによって定義され、ユーザーがプロビジョニング時やそれ以降に変更することはできません。マッピングは厳密にSplunk Cloud PlatformからSplunk Observability Cloudに対して実行されるものであり、その逆はありません。Splunk Cloud PlatformのロールがSplunk Observability Cloud の」usage」や」read_only」のロールにマッピングされることはありません。

既存のSplunk Observability Cloudユーザー 🔗

既存のSplunk Observability CloudユーザーがSplunk Cloud Platformのアカウントを持っていない場合は、そのユーザー用にSplunk Cloud Platformのユーザーを作成して、o11y_access ロールを付与します。o11y_access ロールに機能やインデックスを割り当てる必要はありません。これでユーザーはSplunk Cloud Platformにアクセスできるようになり、Splunk Cloud Platformの認証情報を使用してSSOでSplunk Observability Cloudにサインインできるようになります。Splunk Cloud PlatformとSplunk Observability Cloud Log Observerは、Splunk Cloud Platformでそのユーザーに割り当てられているインデックスアクセス権を尊重します。このSplunk Observability Cloudユーザーは、自分の既存のSplunk Observability Cloudロールを保持します。

既存のSplunk Observability CloudユーザーがすでにSplunk Cloud Platformのユーザーアカウントを持っている場合は、Splunk Cloud Platformインスタンスでそのユーザーに o11y_access ロールを割り当てます。

新規のユーザー 🔗

インテグレーションの完了後にSplunk Observability Cloudに新しいユーザーを追加するには、Splunk Cloud Platform管理者が以下を実行する必要があります:

ローカルで、またはサードパーティのIdP経由で、Splunk Cloud Platformに新規ユーザーを作成します。

新しいユーザーにカスタムの

o11y_accessロールを付与します。このロールに機能やインデックスを割り当てる必要はありません。

これでユーザーは、Splunk Cloud Platformの権限でSplunk Observability Cloudにログインできるようになります。

ユーザーとロールの一元管理 🔗

Administrators of organizations that have Splunk Cloud Platform and Splunk Observability Cloud can centrally manage users and roles for both in Splunk Cloud Platform. Splunk Cloud Platform becomes the role based access control (RBAC) store for Splunk Observability Cloud.

All customers who have Unified Identity can access centralized user and role management in Splunk Cloud Platform. For more information, see ユーザーとロールの一元管理.

初期的なユーザープロビジョニングが完了したら 🔗

ユーザーの設定後、Splunk Cloud Platformの管理者とSplunk Observability Cloudの管理者は、ロールを個別に管理する必要があります。初期設定後、どちらの製品プラットフォームでロールを更新しても、もう一方のプラットフォームでのユーザーのロールに影響はありません。ただし、Splunk Cloud Platformの特定のインデックスに対するユーザーの権限は、常にSplunk Cloud Platformでのユーザーのロールと権限によって制御されます。

初回ログイン時の挙動 🔗

インテグレーション後、ユーザーが初めてSplunk Observability Cloudにログインしようとすると、Splunk Cloud Platformのログインページに誘導されます。

Splunk Observability Cloudの初回ログインについては、以下の手順に従ってください:

Splunk Cloudでログイン を選択します。

Splunk Cloud Platformの認証情報を入力します。アクセス権がありません というエラーメッセージが表示された場合は、管理者にお問い合わせください。詳細は 「アクセス権がありません」エラー を参照してください。

メールアドレスを入力して確認を実行します。すでにSplunk Observability Cloudユーザーアカウントを持っている場合は、それに関連付けられたメールアドレスを入力して、Splunk Cloud Platformのユーザーアカウントとリンクさせます。Splunk Observability Cloudに存在しないメールアドレスを入力した場合、システムが新しいSplunk Observability Cloudユーザーを作成し、既存のSplunk Cloud Platformユーザー セクションにあるロールマッピング表に基づいてロールを割り当てます。

その後、本人確認のためのメールが届きます。メールに記載されているIDを確認すると、Splunk Observability Cloudで認証されます。認証が完了すると、このSplunk Observability Cloudユーザーは、当該アカウントのSplunk Cloud Platformユーザーが閲覧権限を持つログデータのみを、Log Observerで表示することができます。

初回ログイン後は、Splunk Cloud Platformの認証情報を再度提供する必要はありません。次回以降のログインでは、すでにSplunk Cloud Platformにログインしている場合は、Splunk Cloudでログイン を選択すると、自動的にSplunk Observability Cloudにサインインされます。

「アクセス権がありません」エラー 🔗

以下の 「アクセス権がありません」 というエラーメッセージが表示された場合は、Splunk Cloud Platform管理者にお問い合わせください:

Splunk Cloud Platformの管理者がユーザーにカスタムロール o11y_access を与えていない場合、ユーザーは、このエラーメッセージを受け取ります。Splunk Observability Cloudにアクセスするには、 o11y_access ロールが必要です。

If you set up centralized user and role access, make sure to assign the o11y_access role to all roles that should access Splunk Observability Cloud, not just the user role.

インテグレーション後のSplunk Observability Cloudでの作業 🔗

SSOによるログインの他にも、ユーザーと管理者には、インテグレーション完了後に、エクスペリエンスの違いが生じます。

ポイント・アンド・クリックのログ分析 🔗

このインテグレーションの重要なメリットの1つは、ユーザーがLog ObserverのノーコードのUIでSplunk Cloud Platformログをクエリできるようになることです。ユーザーは、Log Observerのフィルターと集計を使用して、SPLを知らなくても高度なクエリを作成できます。詳細は Log Observer Connectでログをクエリする を参照してください。

Log Observer Connectを使用する場合、ログはSplunk Cloud Platformインスタンスに残り、Log Observer Connectにのみアクセス可能になります。Log Observer Connectは、ログデータの保存やインデックス化を行いません。

統合ユーザーセッション 🔗

Splunk Cloud PlatformとSplunk Observability Cloudアプリケーション(Infrastructure Monitoring、APM、Log Observer、RUM、Synthetics)の間をシームレスに行き来し、Splunk Cloud Platformでのロールに表示権限があるすべてのデータを確認できます。ユーザーは、Splunk Cloud PlatformとSplunk Observability Cloudへのアクセスを取得するために1回だけログインする必要があります。データを探索する際に、一方のプラットフォームから他方のプラットフォームへ移動するための追加ログインは必要ありません。

Splunk Cloud Platformのメンテナンスウィンドウ 🔗

Splunk Cloud Platformのメンテナンスウィンドウ期間中は、ユーザーは、SSOにSplunk Cloud Platformを使用してSplunk Observability Cloudにログインすることはできません。Splunk Cloud Platformのメンテナンスウィンドウ中は、2~5分間にわたってログインに影響が出る可能性があります。メンテナンスウィンドウが完了し次第、ユーザーはSplunk Observability Cloudに再びログインできます。

メンテナンスウィンドウの間、Splunk Cloud Platformには、ウィンドウの開始時刻と終了時刻を示すバナーが表示されます。メンテナンスウィンドウの開始時にユーザーがすでに Splunk Observability Cloudにログインしている場合、そのユーザーには直接影響はありません。ただし、Log Observer ConnectでのSplunk Cloud Platformログへのアクセスは、メンテナンスウィンドウ中は利用できません。Splunk Observability Cloudでの作業は継続できます。

通常、1つのSplunk Cloud Platformインスタンスには月に2回の計画メンテナンスウィンドウがあります。メンテナンスウィンドウのスケジュールはお客様が決めることができ、通常はお客様のダウンタイム中にウィンドウが発生するように設定します。計画メンテナンスウィンドウについては、Splunk Cloud Platform管理者とご相談ください。

IDプロバイダーの変更 🔗

Splunk Observability Cloudにサインインする際のSSO用のIDプロバイダーとしてSplunk Cloud Platformを今後使用しないという場合は、Splunk Cloud Platformインスタンスを無効化する前に、Splunk Observability Cloudへのログイン用のサードパーティIdPを設定してください。新しいサードパーティIdPの設定完了後にSplunk Cloud Platformを無効化すれば、Splunk Observability Cloudユーザーがアクセスを失うことはありません。