AWS PrivateLinkを使用したプライベート接続 🔗

アマゾン ウェブ サービス (AWS) PrivateLinkを使用すると、AWS環境からSplunk Observability Cloud環境へのメトリクスとトレースのトラフィックをインターネットに公開することなく保護できます。

AWS PrivateLink connects your Virtual Private Cloud (VPC) to the AWS-hosted services that you use, treating them as if they were in your VPC. You can create and use VPC endpoints to securely access AWS-hosted services and control the specific API endpoints and sites. To learn more, see the AWS PrivateLink documentation at What is AWS PrivateLink? .

注釈

ログを Splunk Observability Cloud に送信するには、Splunk Log Observer Connect を使用します。

To send logs with AWS PrivateLink see Private connectivity in Splunk Cloud Platform .

前提条件 🔗

AWS PrivateLink を使用して Splunk Observability Cloud を AWS に接続するには、以下が必要です:

An active AWS account.

A basic understanding of VPC concepts and networking principles.

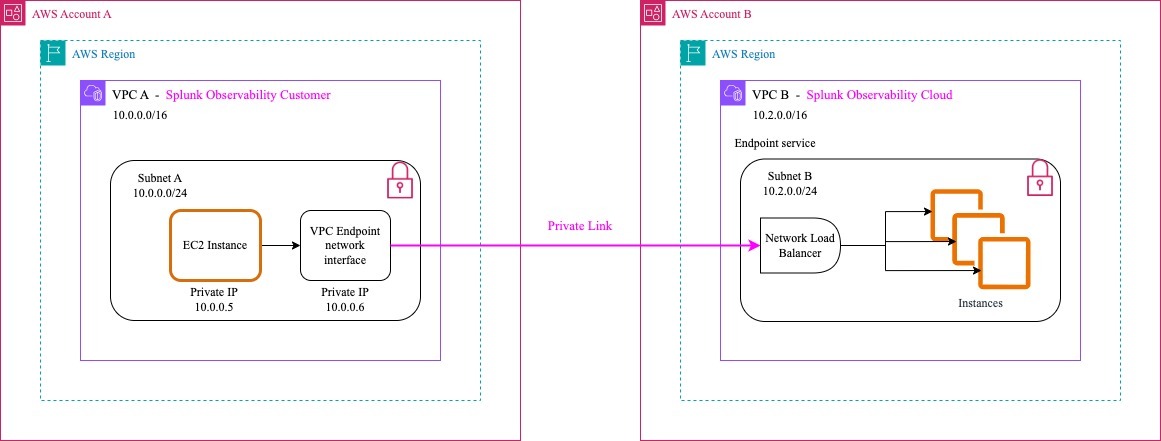

Connect different accounts within or across regions 🔗

You can use AWS PrivateLink to connect different accounts within or across AWS regions. The following diagram shows diagram shows an overview of how AWS PrivateLink for Splunk Observability Cloud works:

エンドポイントのAWS PrivateLinkタイプ 🔗

これらのどのエンドポイントもAWS PrivateLinkで使用できます:

インジェストエンドポイント。インジェストエンドポイントを使用して、アプリケーションから直接Splunk Observability Cloudにデータポイントを送信します。インジェストAPIを使用して送信されたデータは、AWSクラウドサービス との統合など、他の方法でSplunk Observability Cloudが収集したデータと同じように処理されます。

APIエンドポイント。APIエンドポイントを使用して、アプリケーション間でデータの送受信を行うことができます。これらのエンドポイントは、チャート、ダッシュボード、ダッシュボードグループなどのさまざまなコンポーネントとのインタラクションのポイントとして機能します。

Streamエンドポイント。Streamエンドポイントは、ログ、メトリクス、トレースなどの観測可能データを継続的かつリアルタイムに送信するために使用します。このエンドポイントは、システムパフォーマンスを監視および分析し、問題を迅速に特定し、システム全体の健全性を維持するための鍵となります。

AWS PrivateLinkの可用性とサービス名 🔗

See the following sections for information on the available AWS source account regions, AWS PrivateLink endpoint URLs and service names for each AWS region.

AWS source account regions 🔗

See the following list for the supported AWS source account regions. Your AWS account region must be one of these regions:

US East (N. Virginia)

us-east-1US East (Ohio)

us-east-2US West (N. California)

us-west-1US West (Oregon)

us-west-2Africa (Cape Town)

af-south-1Asia Pacific (Hong Kong)

ap-east-1Asia Pacific (Hyderabad)

ap-south-2Asia Pacific (Jakarta)

ap-southeast-3Asia Pacific (Melbourne)

ap-southeast-4Asia Pacific (Mumbai)

ap-south-1Asia Pacific (Osaka)

ap-northeast-3Asia Pacific (Seoul)

ap-northeast-2Asia Pacific (Singapore)

ap-southeast-1Asia Pacific (Sydney)

ap-southeast-2Asia Pacific (Tokyo)

ap-northeast-1Canada (Central)

ca-central-1Canada West (Calgary)

ca-west-1Europe (Frankfurt)

eu-central-1Europe (Zurich)

eu-central-2Europe (Ireland)

eu-west-1Europe (London)

eu-west-2Europe (Paris)

eu-west-3Europe (Milan)

eu-south-1Europe (Stockholm)

eu-north-1Middle East (Bahrain)

me-south-1Middle East (UAE)

me-central-1South America (São Paulo)

sa-east-1

AWS PrivateLinkのエンドポイントURL 🔗

Splunk Observability Cloudのレルム |

AWSリージョン |

インジェスト・エンドポイントURL |

APIエンドポイントURL |

バックフィル・エンドポイントURL |

ストリーム・エンドポイントURL |

|---|---|---|---|---|---|

jp0 |

AWSアジア太平洋東京(ap-northeast-1) |

近日発表予定 |

|||

au0 |

AWSアジア太平洋シドニー(ap-southeast-2) |

近日発表予定 |

|||

eu1 |

AWS欧州フランクフルト(eu-central-1) |

近日発表予定 |

|||

eu0 |

AWS欧州ダブリン(eu-west-1) |

近日発表予定 |

|||

eu2 |

AWS欧州ロンドン(eu-west-2) |

近日発表予定 |

|||

us0 |

AWS米国東部バージニア(us-east-1) |

近日発表予定 |

|||

us1 |

AWS米国西部オレゴン(us-west-2) |

近日発表予定 |

AWSプライベートリンクサービス名 🔗

Splunk Observability Cloudのレルム |

AWSリージョン |

インジェスト・エンドポイント・サービス名 |

APIエンドポイントサービス名 |

バックフィル・エンドポイント・サービス名 |

ストリーム・エンドポイント・サービス名 |

|---|---|---|---|---|---|

jp0 |

AWSアジア太平洋東京(ap-northeast-1) |

com.amazonaws.vpce.ap-northeast-1.vpce-svc-086c8167a74323e5a |

com.amazonaws.vpce.ap-northeast-1.vpce-svc-06e1951072fcabaaa |

近日発表予定 |

com.amazonaws.vpce.ap-northeast-1.vpce-svc-0aebd0dfe769cc20b |

au0 |

AWSアジア太平洋シドニー(ap-southeast-2) |

com.amazonaws.vpce.ap-southeast-2.vpce-svc-01e4e31c294754b6e |

com.amazonaws.vpce.ap-southeast-2.vpce-svc-0d1d69a0b1bf003cd |

近日発表予定 |

com.amazonaws.vpce.ap-southeast-2.vpce-svc-006a9808c3bf97fc1 |

eu1 |

AWS欧州フランクフルト(eu-central-1) |

com.amazonaws.vpce.eu-central-1.vpce-svc-0163ebbf011db95fa |

com.amazonaws.vpce.eu-central-1.vpce-svc-063722bf4a2e858a3 |

近日発表予定 |

com.amazonaws.vpce.eu-central-1.vpce-svc-022080c55adaeac78 |

eu0 |

AWS欧州ダブリン(eu-west-1) |

com.amazonaws.vpce.eu-west-1.vpce-svc-01c194b2265ecb86e |

com.amazonaws.vpce.eu-west-1.vpce-svc-07b08296ff84e17a0 |

近日発表予定 |

com.amazonaws.vpce.eu-west-1.vpce-svc-0d036df6dbc6ddadb |

eu2 |

AWS欧州ロンドン(eu-west-2) |

com.amazonaws.vpce.eu-west-2.vpce-svc-0f7427a7b9ef925b0 |

com.amazonaws.vpce.eu-west-2.vpce-svc-0719f35de75c08514 |

近日発表予定 |

com.amazonaws.vpce.eu-west-2.vpce-svc-0bc5b13127f2916ce |

us0 |

AWS米国東部バージニア(us-east-1) |

com.amazonaws.vpce.us-east-1.vpce-svc-0336437d577075951 |

com.amazonaws.vpce.us-east-1.vpce-svc-089b68950f5be1c22 |

近日発表予定 |

com.amazonaws.vpce.us-east-1.vpce-svc-0c7d803ea7ebe3157 |

us1 |

AWS米国西部オレゴン(us-west-2) |

com.amazonaws.vpce.us-west-2.vpce-svc-06376c4a9be288ee9 |

com.amazonaws.vpce.us-west-2.vpce-svc-0da2bbb45fa4c3a6b |

近日発表予定 |

com.amazonaws.vpce.us-west-2.vpce-svc-0d78b8dec1a837389 |

AWS PrivateLink VPCエンドポイントを設定する 🔗

以下の手順に従って、AWS PrivateLink VPC エンドポイントを作成、使用、管理します:

ステップ1: AWSアカウントIDの許可リストへの追加を申請する 🔗

Reach out to Splunk Customer Support with the following information to include your AWS Account ID to the allow list:

AWSアカウントID

エンドポイントタイプ

インジェスト

API

ストリーム

AWS source account region: It must be one of the regions listed in AWS source account regions.

Splunk Observability AWS account region: It must be one of the regions listed in AWSプライベートリンクサービス名.

注釈

If you’re setting up same-region PrivateLink connectivity, your AWS source account region is the same as the Splunk Observability AWS account region.

If you’re setting up cross-region PrivateLink connectivity, your AWS source account region is different from the Splunk Observability AWS account region.

注意

If your workloads are deployed in AWS regions not listed in AWS source account regions, then cross-region PrivateLink connectivity is not supported. In such cases, you should consider setting up VPC peering as described in VPCピアリングでAWSプライベートリンクを使用する.

Step 2: Verify your AWS Account ID is added to the allow list 🔗

注意

以下の手順を実行する前に、AWS アカウント ID が許可リストに追加されたことを Splunk カスタマーサポートが確認するまでお待ちください。サポートには最大24時間かかる場合があります。

AWSアカウントIDが許可されていることを確認するには、以下の手順に従ってください:

Log in to the AWS Management Console and open the Amazon VPC service in the specific region where you intend to set up AWS PrivateLink.

On the left navigation pane, navigate to PrivateLink and Lattice > Endpoints.

Select Create endpoint, then Endpoint services that use NLBs and GWLBs.

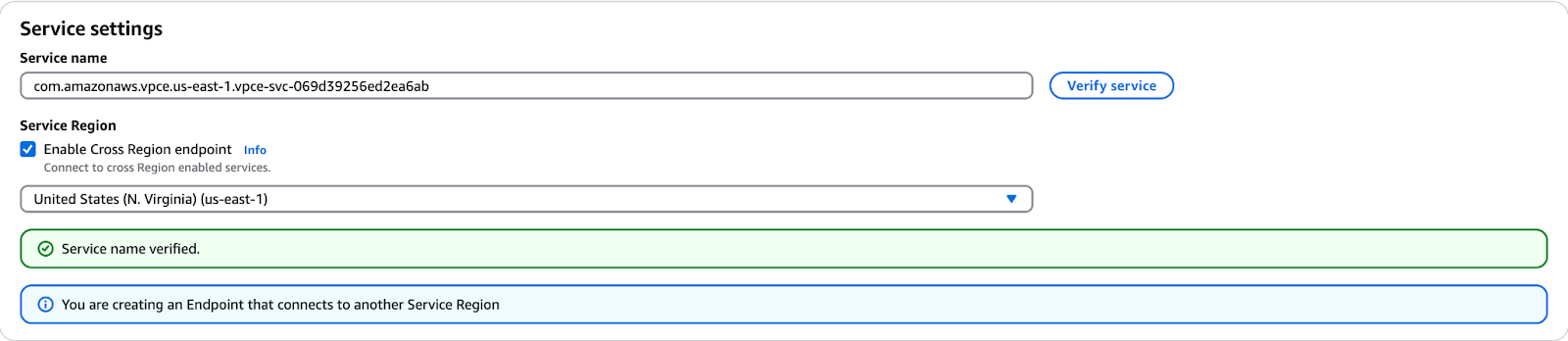

Under Service Settings, enter the Service Name based on the AWS region where you’re configuring the VPC endpoint. Identify the appropriate service name using the AWS PrivateLink service names table.

If you are setting up cross-region PrivateLink connectivity, check the Enable Cross Region endpoint checkbox. Based on the service name you used in point 4, select the appropriate Splunk Observability region.

注意

If you are setting up PrivateLink connectivity in the same region do not check the Enable Cross Region endpoint checkbox.

Select Verify Service.

「サービス名を確認しました」というメッセージが表示されたら、ステップ3:VPCエンドポイントを作成する に進みます。

サービス名を確認できませんでした」というエラーメッセージが表示された場合、お客様のアカウントIDは指定されたサービス名に対してまだ許可されていません。Splunkカスタマーサポートにご連絡の上、ステップ1: AWSアカウントIDの許可リストへの追加を申請する からリクエストの状況をご確認ください。

ステップ3:VPCエンドポイントを作成する 🔗

VPCエンドポイントを作成するには、以下の手順に従ってください:

Under Network settings select the VPC where the endpoint will reside.

注意

Under Additional settings do not select Enable DNS name at this point. Select this option after the VPC endpoint has been successfully created in ステップ4:エンドポイントを修正してプライベートDNS名を有効にする.

Under Subnets select the subnet(s) where the endpoint will reside.

Under Security groups select the security group(s) controlling traffic for the endpoint. Make sure to set the outbound rule to HTTPS protocol and the

443port.Select Create endpoint.

ステップ4:エンドポイントを修正してプライベートDNS名を有効にする 🔗

To enable Private DNS Name, follow these steps:

AWSマネジメントコンソールにログインします。

VPC エンドポイントを作成したリージョンの Amazon VPC service に移動します。

左のナビゲーション・ペインで、Endpoints を選択します。

変更したいVPCエンドポイントを選択します。

Under the Actions dropdown, select Modify private DNS name.

Under Modify private DNS name settings, check the Enable private DNS names > Enable for this endpoint checkbox.

Select Save Changes.

VPCエンドポイントを削除する 🔗

VPCエンドポイントの一覧表示、変更、タグ付け、削除ができます。

エンドポイントを削除するには、以下の手順に従います:

AWS Management Console にログインし、Amazon VPC service を開きます。

左のナビゲーション・ペインで、Endpoints を選択します。

削除したいVPCエンドポイントを選択します。

プロンプトが表示されたら、削除を確認します。

VPCピアリングでAWSプライベートリンクを使用する 🔗

If the workloads that you’re monitoring with Splunk Observability Cloud are not in the AWS source account regions list, follow the steps below:

In your AWS account, either use an existing VPC or create a new VPC in one of Splunk Observability’s AWS account regions mentioned in the AWSプライベートリンクサービス名.

Set up AWS VPC peering between the regions where the workloads are being monitored and the region where the VPC used in step 1 is located.

Follow AWS PrivateLink VPCエンドポイントを設定する to activate the AWS PrivateLink endpoint connection from the region where the VPC used in step 1 is located.

VPCピアリングについて詳しくは、Two VPCs peered together のAWSドキュメントを参照してください。

Use AWS PrivateLink with the OpenTelemetry Collector 🔗

CollectorインスタンスでAWS PrivateLink URLを使用するには、Collector設定で必要な変数を更新して、指定のエンドポイントタイプを指すようにします:

エンドポイントタイプ |

エンドポイントURL |

例 |

|---|---|---|

メトリクスインジェストエンドポイント |

|

|

トレースインジェストエンドポイント |

|

|

APIエンドポイントURL |

|

|

すべてのPrivateLinkのURLは AWS PrivateLinkのエンドポイントURL で参照してください。

Collectorの環境変数の詳細については、環境変数 を参照してください。

問題を報告する 🔗

問題を作成、またはSplunk カスタマーサポートのリクエストを開く前に、以下の情報を収集してください:

何が起きましたか、どのような影響がありましたか?

問題が発生するまでに従っていたすべての手順。

結果として期待していた内容。

回避策を含む、問題を解決するための試み。

環境のオペレーティングシステム、ランタイムまたはコンパイラのバージョン、ライブラリ、フレームワーク、アプリケーションサーバー(インストルメンテーション設定を含む)。

問題のトラブルシューティングに役立つ可能性のあるデバッグログおよびその他のログ。

サポートを受ける方法は、Splunk Observability Cloudに関するサポート を参照してください。