Splunk プラットフォームでログを開く 🔗

Splunk Observability Cloud インスタンスがログをインジェストしている場合、Splunk Observability Cloud のログを検索できます。組織で Splunk プラットフォーム (Splunk Cloud Platform または Splunk Enterprise) インスタンスを Splunk Observability Cloud インスタンスと統合している場合、Splunk プラットフォームで表示する権限を持つ Splunk プラットフォームロールのログを検索できます。また、SPL クエリを追加するために Splunk platform でログを開くこともできます。

Splunk プラットフォームでログを開くには、以下の手順に従います:

Log Observer に移動します。開くと、Log Observerはアクセス可能なすべてのインデックスの初期検索を実行し、最新の150,000件のログを返します。その後、Splunk Virtual Compute (SVC)リソースを節約するために、検索はデフォルトで一時停止になります。受信ログを監視していないときは検索を一時停止のままにし、より多くの受信ログを見たいときは再生を選択することで、パフォーマンスとコストに影響するSVCリソースを制御します。

注釈

パフォーマンスを向上させ、コストを管理するために、関連コンテンツから発信される検索ジョブは、2分間操作がないと実行を停止します。他のすべての検索ジョブは15分後に実行を停止します。

コンテンツコントロールバーで、特定の過去の期間のログを見たい場合は、タイムピッカーに時間範囲を入力します。時間範囲を選択するには、下のステップ5で Search Records フィールドから Unlimited を選択する必要があります。150,000 を選択すると、Log Observerは、選択する時間範囲に関係なく、最新の150,000件のログのみを返します。

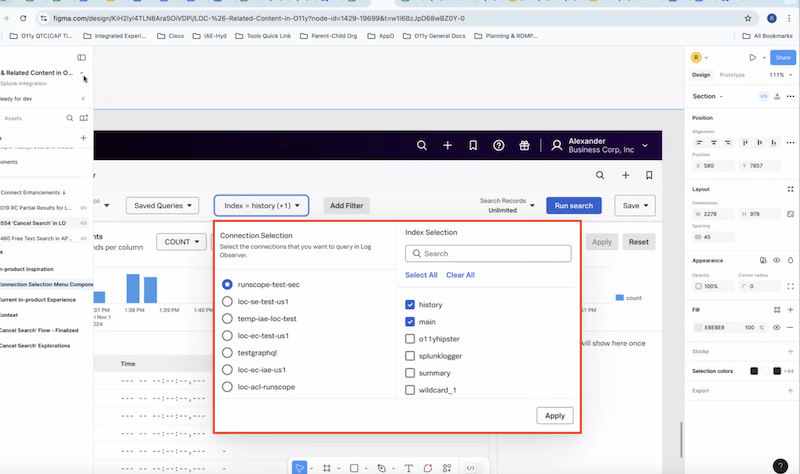

Saved Queries の隣にある Index を選択します。ポップアップウィンドウで、まず Connection selection セクションでSplunkプラットフォーム (Splunk Cloud PlatformまたはSplunk Enterprise) 接続を選択します。次に、Index selection セクションで、Log Observer Connectでクエリするインデックスを選択します。

注釈

一度に照会できるインデックスは1つのSplunkプラットフォームインスタンスのみです。Splunkプラットフォームのインデックスを照会できるのは、Splunkプラットフォームで適切なロールと権限を持っている場合のみです。

インデックスピッカーの隣にあるコンテンツコントロールバーで、Add Filter を選択します。キーワードまたはフレーズで検索するには、Keyword タブを選択します。フィールドを検索するには、Fields タブを選択します。その後でEnterを押します。検索にキーワードやフィールドを続けて追加するには、Add Filter を再度選択します。

次に、 Search Records フィールドから Unlimited または 150,000 を選択し、1回の検索で返したいログの数を決定します。 150,000 を選択すると、Splunk Virtual Compute (SVC)リソースを最適化し、パフォーマンスとコストを制御できます。ただし、表示されるのは最新の 150,000件のログのみです。特定の時間範囲を表示するには、Infinite を選択する必要があります。

検索結果を絞り込むには、Group by ドロップダウンリストを使用して、結果をグループ化するフィールドを選択し、Apply を選択します。集計の詳細については、ログ集計を使用してフィールドごとにログをグループ化する を参照してください。

Run search を選択します。

[オプション] 現在の検索を停止したい場合は、Cancel search を選択します。部分的な結果は表示されません。検索を続行するには、Run search を再度選択します。

右側の Fields パネルで、クエリの上位の値を確認します。このリストには、ログレコード内の各値のカウントが含まれます。特定の値のログレコードを含めるには、フィールド名を選択し、

=を選択します。特定の値を持つログレコードを結果から除外するには、フィールド名を選択し、!=を選択します。このフィールドの値と分布の完全なリストを表示するには、Explore all values を選択します。[オプション] Splunkプラットフォームのデータを表示している場合は、Splunkプラットフォームでクエリ結果を開き、SPLを使用して結果ログをさらにクエリできます。Splunkプラットフォームのアカウントが必要です。Splunkプラットフォームでログ結果を開くには、ログテーブルの上部にある Open in Splunk platform アイコンを選択します。

フィルターにキーワード、フィールド名、またはフィールド値を追加すると、Log Observerはタイムラインとログテーブルの結果を絞り込み、選択したフィールドと値を含むレコードだけが表示されるようにします。今後どのように生産的な検索を使用できるかについては、Log Observer Connectクエリを保存および共有する を参照してください。

![[Splunk プラットフォームで開く] アイコンは、[ログ] テーブルの上部右側にあります。](../_images/lo-openinsplunk1.png)