OktaとSplunk On-Callのシングルサインオンを設定する 🔗

要件 🔗

このインテグレーションは以下のバージョンのSplunk On-Callと互換性があります:

フルスタック

組織でシングルサインオン(SSO)を有効にするには、更新されたメタデータファイルとIDPを提供する必要があります。SSOの設定に関心がある場合は、Splunk On-Callサポート までご連絡ください。

OktaのSSOを設定する 🔗

OktaのSSOを設定するには、以下の手順を完了してください。

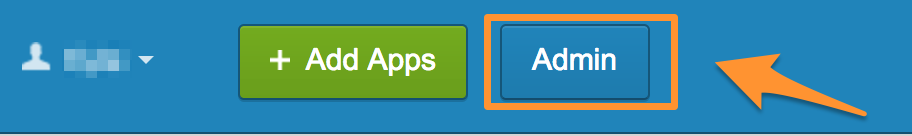

Oktaユーザーのホームページから、Admin を選択し、Okta Adminダッシュボードにアクセスします。

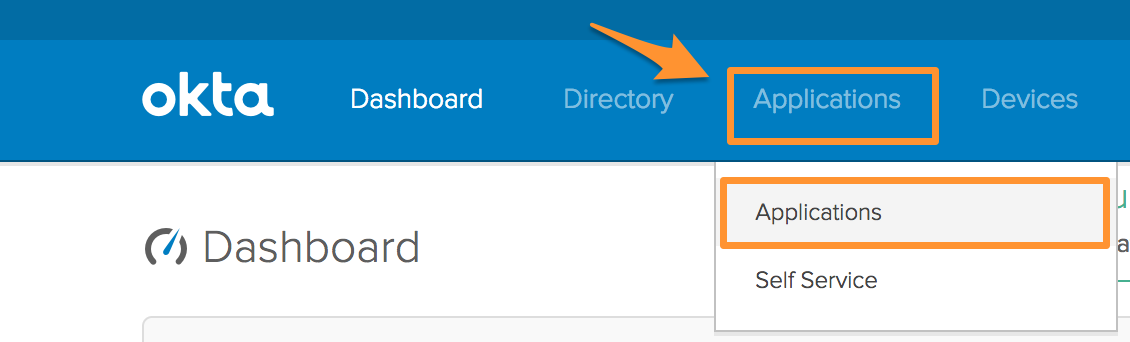

#.Okta Adminダッシュボードから、 Applications を選択し、ドロップダウンから Applications を選択します。

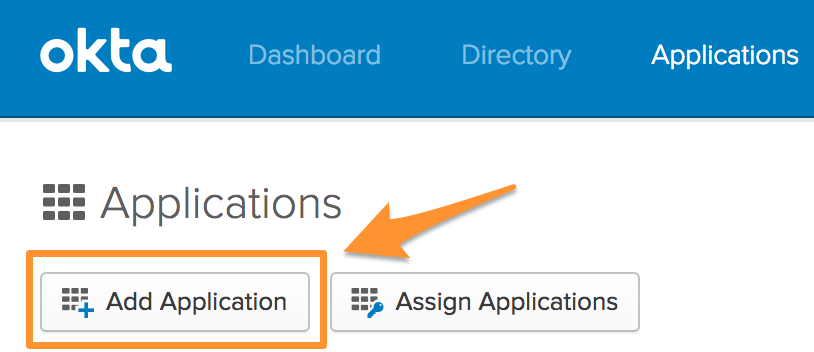

アプリケーション内で、Add Application を選択します。

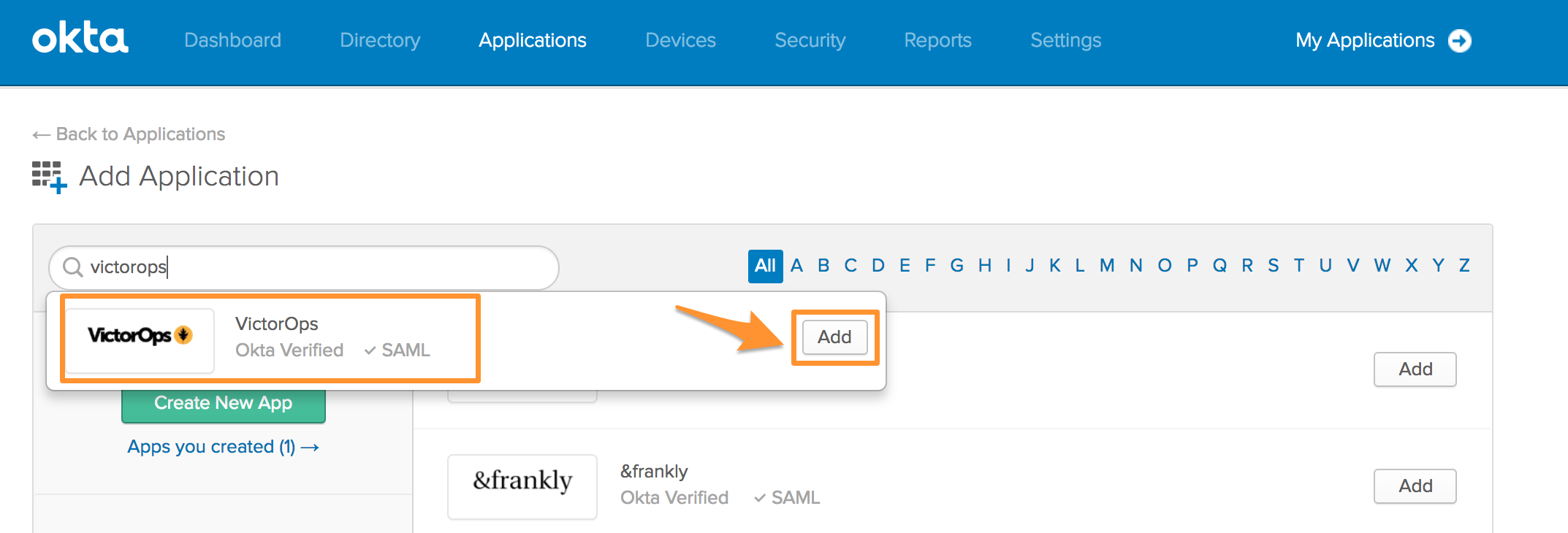

検索バーにSplunk On-Callと入力します。Splunk On-Callが表示されたら、Add を選択します。

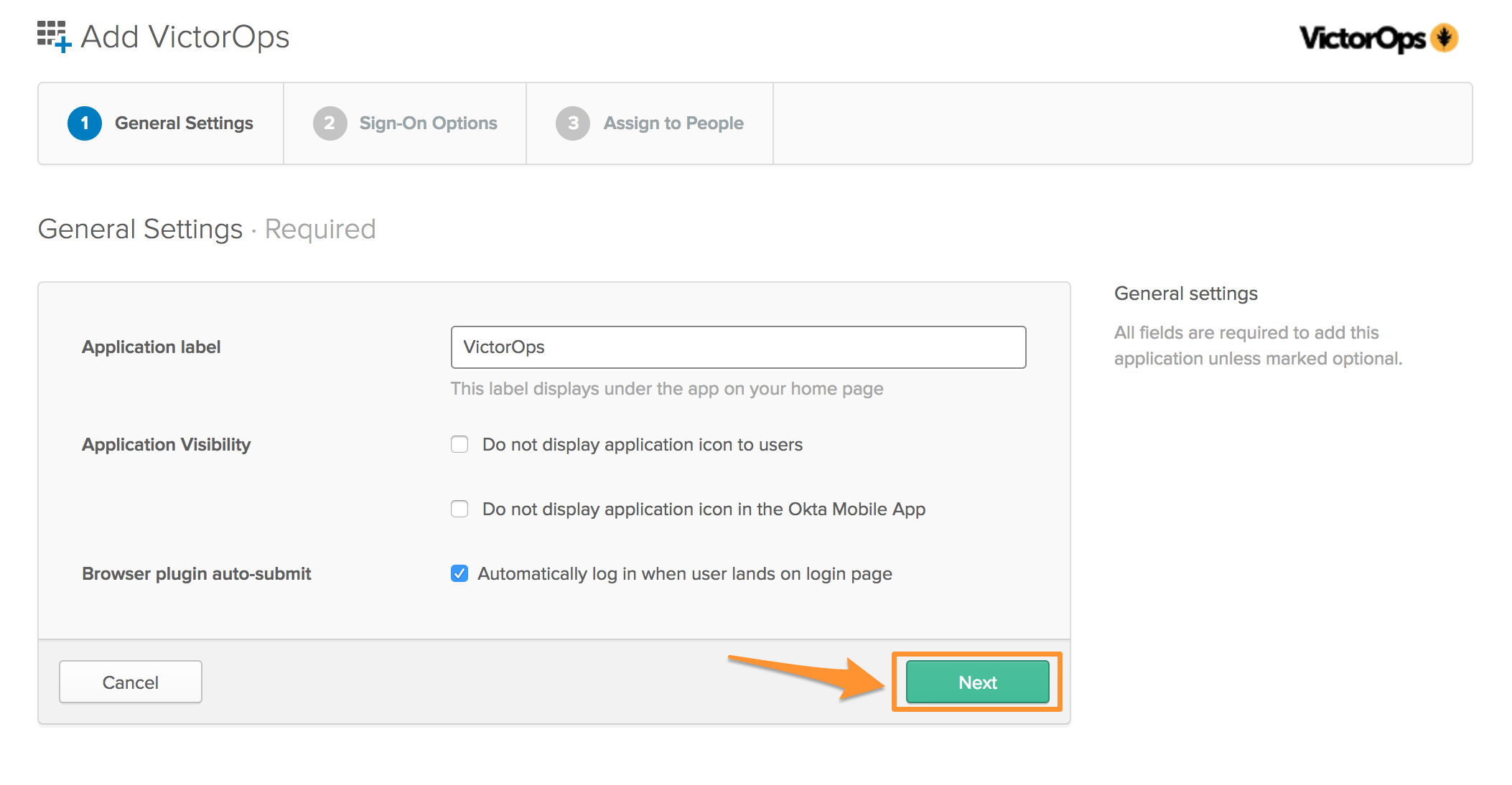

アプリケーションのラベル(名前)にはSplunk On-Callという名前が自動入力されるはずですが、このラベルの名前は変更できます。Browser plugin auto-submitも同様に自動入力されるはずです。この設定が選択されていることを確認し、Next を選択します。

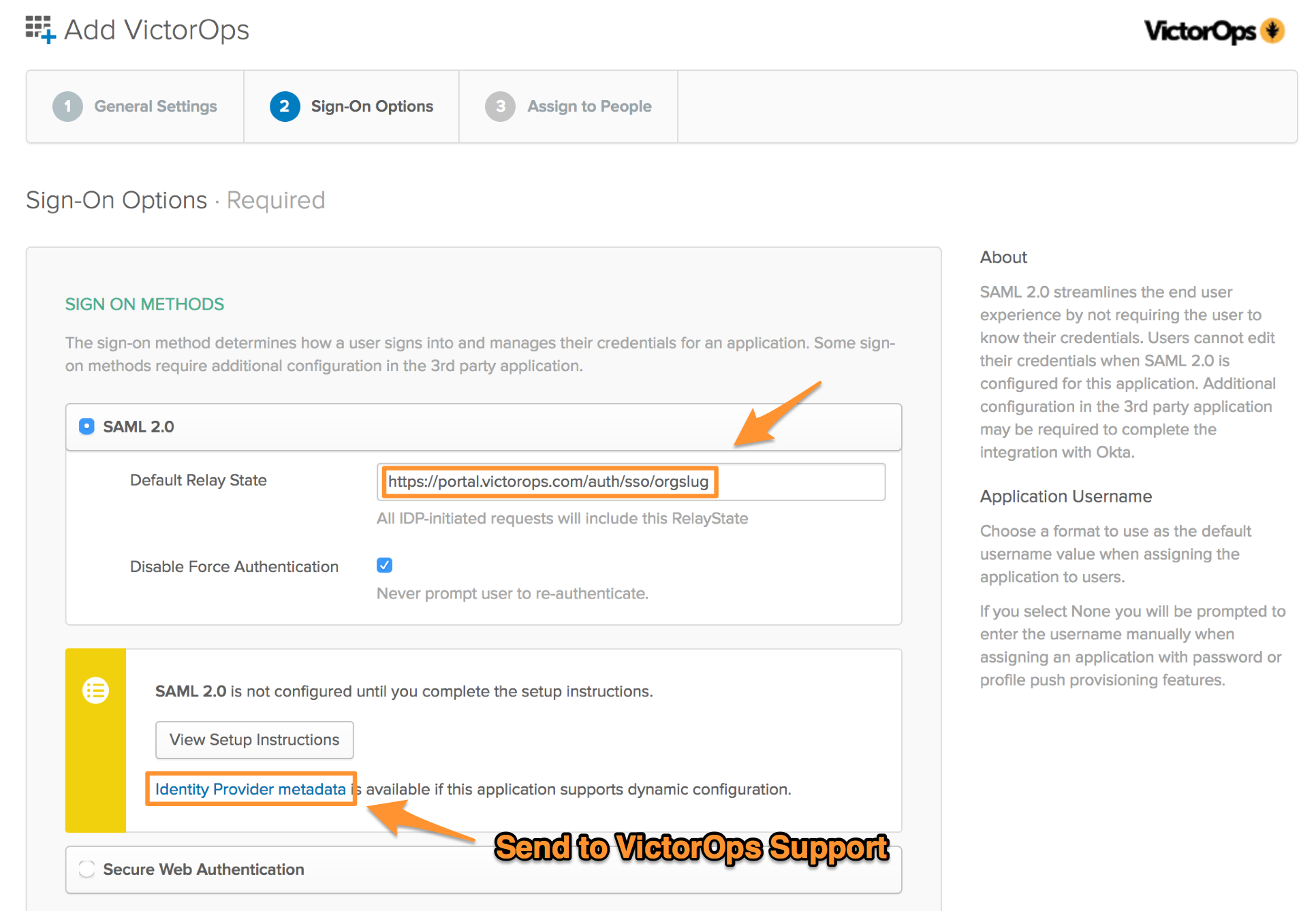

Sign-On Options タブで、Default Relay State フィールドに以下のURLを入力します:

デフォルトのリレー状態: https://portal.victorops.com/auth/sso/<your-org-slug>

URLを追加したら、Identity Provider metadata を選択してメタデータファイルをダウンロードします。Splunk On-Callでは、SSO設定を完了するためにこのファイルが必要です。このファイルをSplunk On-Callサポートにメールで送信します。

ファイルをダウンロードしたら、Next を選択します。

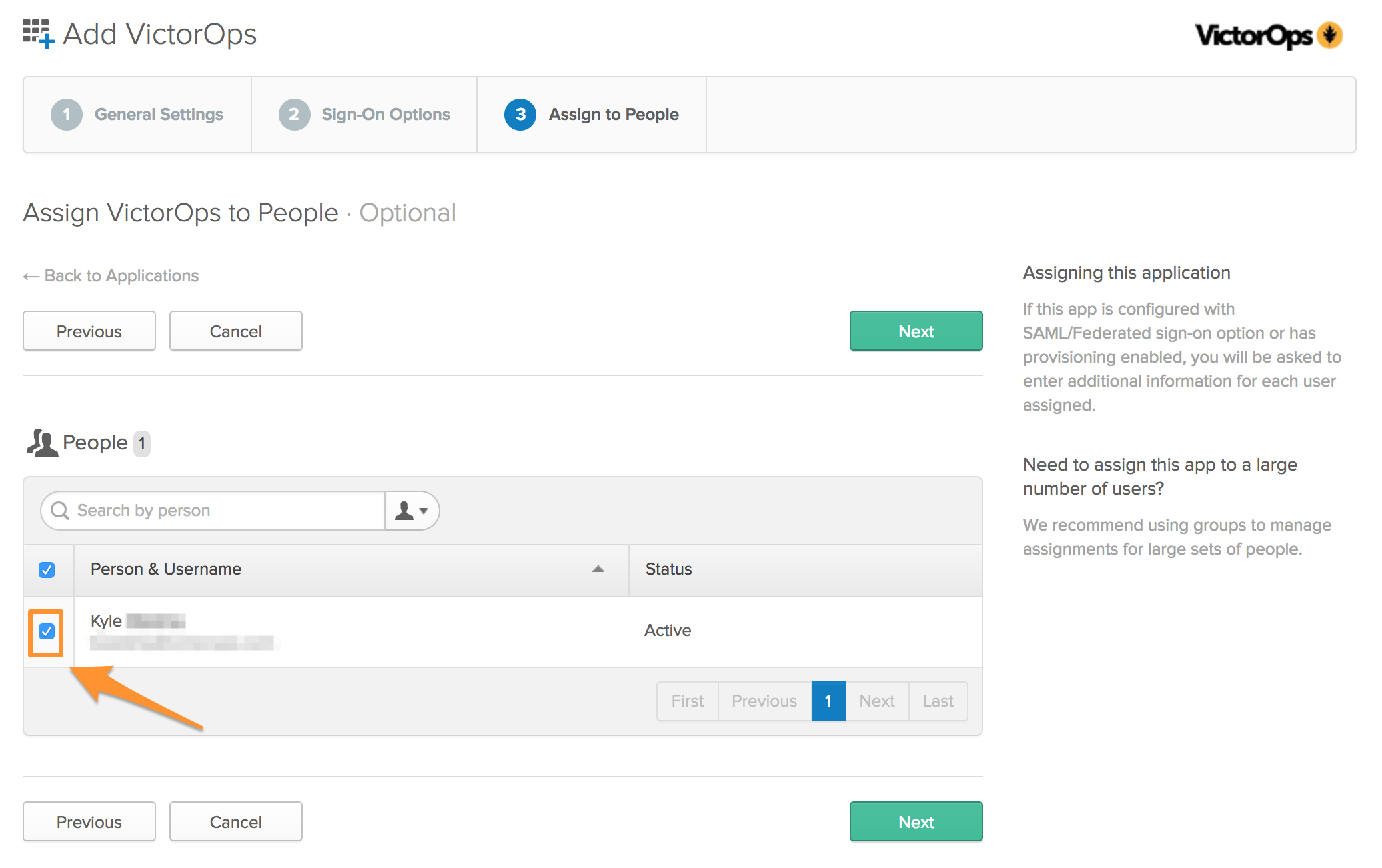

アクセス権を持つユーザーを選択して、OktaホームページにSplunk On-Callアプリを追加し、SSOでSplunk On-Callにログインします。すべてのユーザーをリストアップしたら、Next を選択します。

Done を選択します。

ユーザーがアプリを追加すると、Splunk On-Call認証情報をOktaに接続するための1回限りのリンクプロセスが表示されます。Oktaホームページの外でワンタイムリンクプロセスを行うには、初回SSOログイン を参照してください。